Open ID Connect や OAuthをはじめとしたオープンソースの組織間の認証連携基盤

シングルサインオン 、二要素認証、アクセス管理 、アイデンティティ管理、ディレクトリ統合

GDPRコンプライアンス対応製品です。

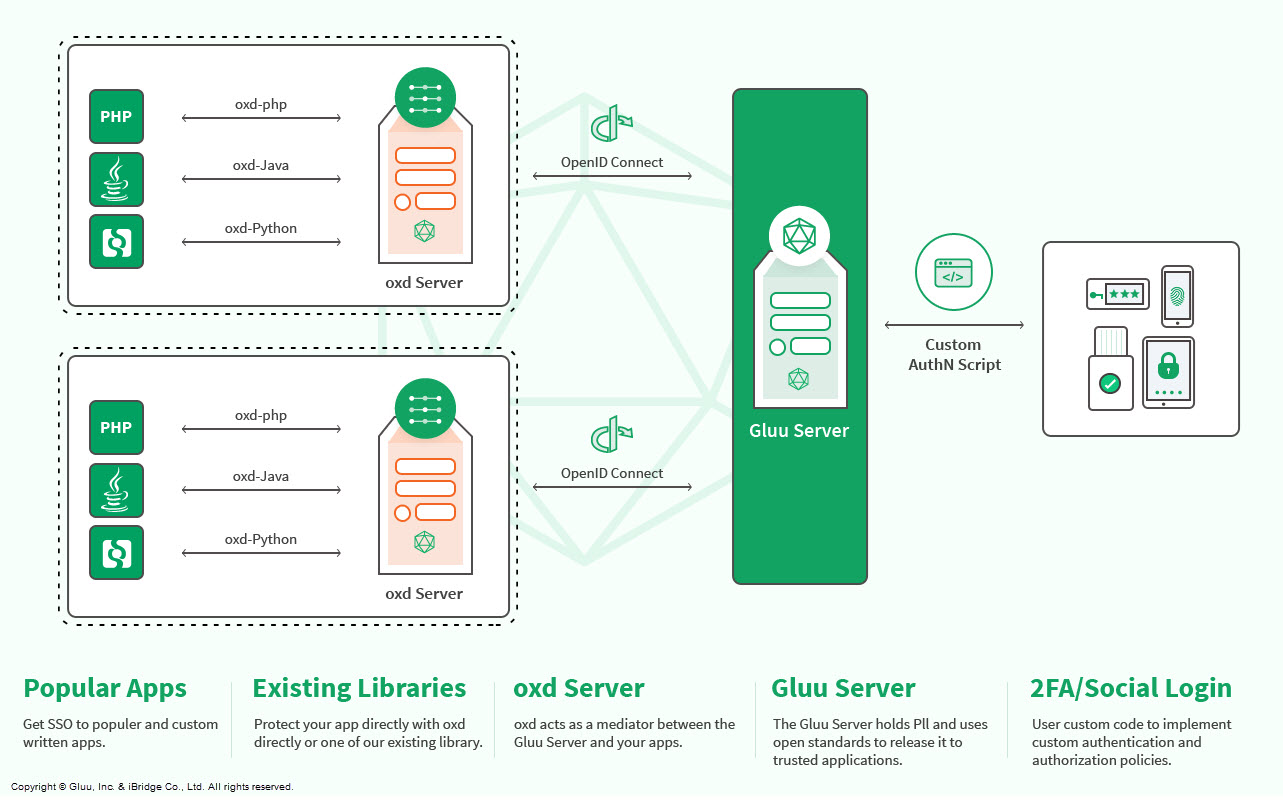

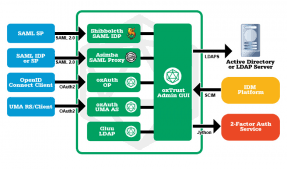

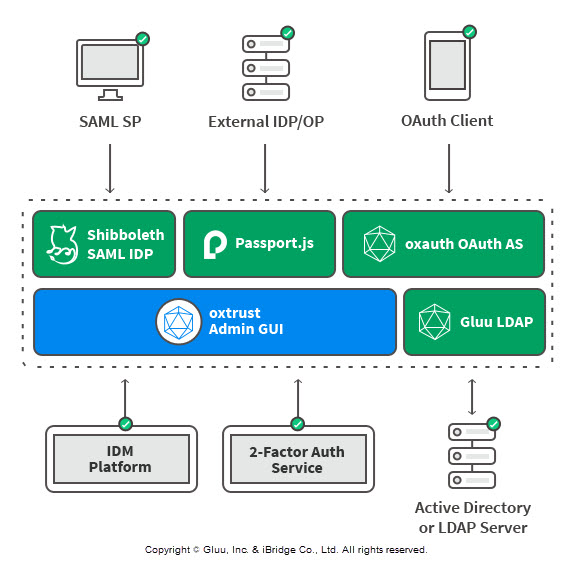

Gluu 及び 関連製品群の概念図

Gluuの製品群の詳細については、以下をご覧ください。

Gluu Serverは、アイデンティティとアクセス管理(IAM)のための無料オープンソースソフトウェアのコンテナ配布です。 SaaS、カスタム、オープンソース、商用Webアプリケーション、モバイルアプリケーションは、ユーザー認証、ID情報、ポリシー管理のためにGluuサーバーを活用できます。一般的な使用例は下記の通りです。

Gluu Serverは、アイデンティティとアクセス管理(IAM)のための無料オープンソースソフトウェアのコンテナ配布です。 SaaS、カスタム、オープンソース、商用Webアプリケーション、モバイルアプリケーションは、ユーザー認証、ID情報、ポリシー管理のためにGluuサーバーを活用できます。一般的な使用例は下記の通りです。

Gluu Serverのディストリビューションには、以下のフリーのオープンソースソフトウェア(FOSS)が含まれています。

Gluuには、認証、承認、フェデレーションID、およびID管理のための次のオープンなWeb標準を実装するソフトウェアが含まれています。

OAuth 2.0

OpenID Connect

ユーザー管理アクセス2.0(UMA)

SAML 2.0

クロスドメインアイデンティティ管理(SCIM)のためのシステム

FIDOユニバーサル2因子(U2F)

LDAP(Lightweight Directory Access Protocol)

Gluuは、Ubuntu、CentOS、RHEL、Debianオペレーティングシステム用のLinuxパッケージを公開しています。 開始するには、VM準備ガイドに従ってください。

Gluuサーバーによって使用され、生成されたすべてのデータは、インストール時に配布されるローカルGluu LDAPに格納されます。 LDAPには、OpenID ConnectとUMAクライアント、ユーザーオブジェクトなどの詳細が含まれています。 詳細については、ユーザー管理ガイドを参照してください。

既存のアイデンティティがActive DirectoryまたはバックエンドLDAP V3サーバーに格納されている場合、キャッシュリフレッシュプロセスを使用してデータをGluuに同期させることができます。

ユーザープロファイル、構成データ、トークン、および資格情報などのアイデンティティおよびオブジェクトデータは、「oxTrust」管理インターフェイスを使用して管理することも、ユーザー管理ガイドで指定されているLDAPブラウザを使用して管理することもできます。

Gluuサーバは、アイデンティティデータストア間の通信を標準化し、クラウドへの、クラウドからの、クラウドからの、そしてクラウドの周囲へのユーザの移動を高速で、安く、簡単にするために、SCIMプロトコルもサポートしています。

Gluuサーバーは、シングルサインオン(SSO)ワークフローのIDプロバイダです。 Webアプリケーションやモバイルアプリケーションのユーザーは、「サインオン」のためにGluuにリダイレクトされ、アクティブなセッションとクレーム(または属性)を持つアプリケーションにリダイレクトされます。

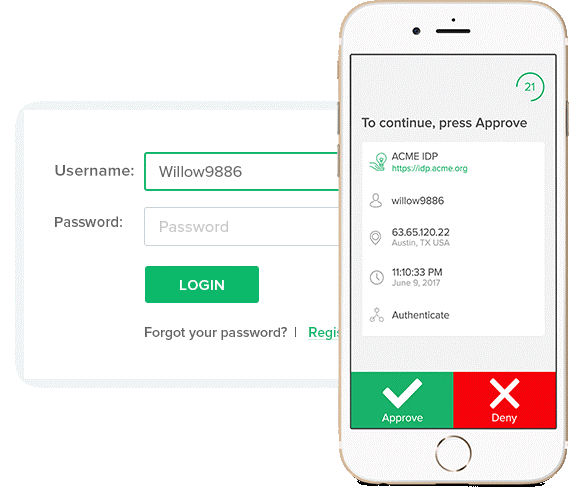

Gluuのような中央認証システムにより、多くのアプリケーションで強力な認証を1か所で実行することができます。 Gluuサーバーは、ユーザーサインインプロセス中に認証を適用する方法について、幅広い認証メカニズムとカスタムビジネスロジックをサポートするように設計されています。

Gluuサーバーは、APIとWebリソースの保護を調整するためのRESTfulなJSONベースのアプローチを提供するOAuth 2.0のUser Managed Access(UMA)2.0プロファイルをサポートしています。 UMAは、ポリシー表現言語を標準化しておらず、XACML、その他の宣言的ポリシー言語、または条件によって保証される手続き型コードによるポリシーの表現と評価の柔軟性を可能にします。

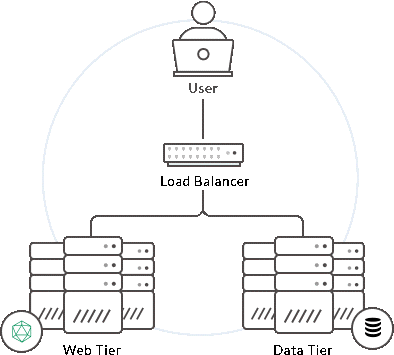

高性能で高可用性を実現するために、データセンターや地域別にGluuをクラスタ化します。

高性能で高可用性を実現するために、データセンターや地域別にGluuをクラスタ化します。

高可用性(HA)またはフェイルオーバーの要件がある場合は、以下の手順に従って、複数のGluuサーバー間でマルチマスターレプリケーション(MMR)を手動で構成してください。

Gluuは、Cluster Manager(リンク)と呼ばれる以下の手順を自動化するツールも提供しています。 Cluster Managerは、Gluuサポートライセンスのもとでライセンスされています。これは、本番環境で使用するためのGluuサポート契約が必要です。 すべての組織は、開発目的でCluster Managerを使用できます。

クラスタリングは、OpenDJの複製と構成の変更を使用して、Gluu Serverの可用性をプロキシ経由で大幅に向上させます。

|

|

|

|

月ごとのリクエストに基づいてプランを選択します: Planet (最大 25M)、Star (最大 250M)、または Galaxy (最大 2.5B) |

希望する場所の数を決めます。Planet(最大3つ)、Star(最大10つ)、Galaxy(最大15つ) |

agama フローとその他のカスタマイズをデプロイします。 |

Soloを使用すると、運用管理の手間をかけずに、リクエストに基づいて価格を設定することができますので、SaaS IDプロバイダーのコスト上のメリットを得ることができます。また、Google Cloud でホストされていますので、どの程度の地理的分散を希望するかはユーザー次第です。 Solo は、初の「サーバーレス」SaaS ID プロバイダーです。

エンタープライズ向けにパッケージ化したオープンソース製品

一般的な使用例は次のとおりです。

OpenID フェデレーション

SAML フェデレーション

シングル サインオン (SSO)

モバイル認証

アイデンティティオーケストレーション

APIクライアント管理と動的登録

多要素認証 (MFA) / パスワードレス

Active Directory または Keycloak の同期

セルフサービス認証情報管理

オープンバンキング

Red Hat Linux の DISA STIG 要件に準拠するオプションの展開プロファイル

ソフトウェア ステートメントの主要資料の公開による OAuth フェデレーション

SCIM を介した内部 ID 接続

段階的な認証

パスワードレス認証

スマートカード認証

FIDO認証

OTP認証

メッセージ署名を含む電子メール認証

デバイスフロー認証

消費者のデジタルアイデンティティ

Gluu Flex はビジネスに最適

ロックインなし

Gluu Flex のユニークな機能の 1 つは、Janssen Project のオープン ソース ディストリビューションに移行できることです。 Gluu サブスクリプションの有効期限が切れると、商用の Admin-UI はロックされますが、認証用のクリティカル パス内のすべてがオープンソースであるため、問題は起こりません。

つまり、Gluu Flex から始めた後で 100% オープンソースを「社内」に移行することにしたとしても問題ないことを意味します。

費用対効果の高さ

Gluu サブスクリプションのコストは、ピーク時の月間アクティブ ユーザー数に基づきます。 つまり、ログインしないユーザーには料金を支払う必要はありません。

Gluu を使用すると、企業は既存のデータベース インフラストラクチャを使用できるようになります。脆弱な単一目的の LDAP トポロジを導入する必要はありません。 これにより、総所有コスト (および稼働時間!) が大幅に向上します。

ローコードの Agama Lab 開発プラットフォームにより市場投入までの時間が短縮され、ユーザー エクスペリエンスとセキュリティの向上を通じて、企業の顧客サービスが向上し、価値を提供できるようになります。

オープンソースのイノベーションを貴社に活用してください!

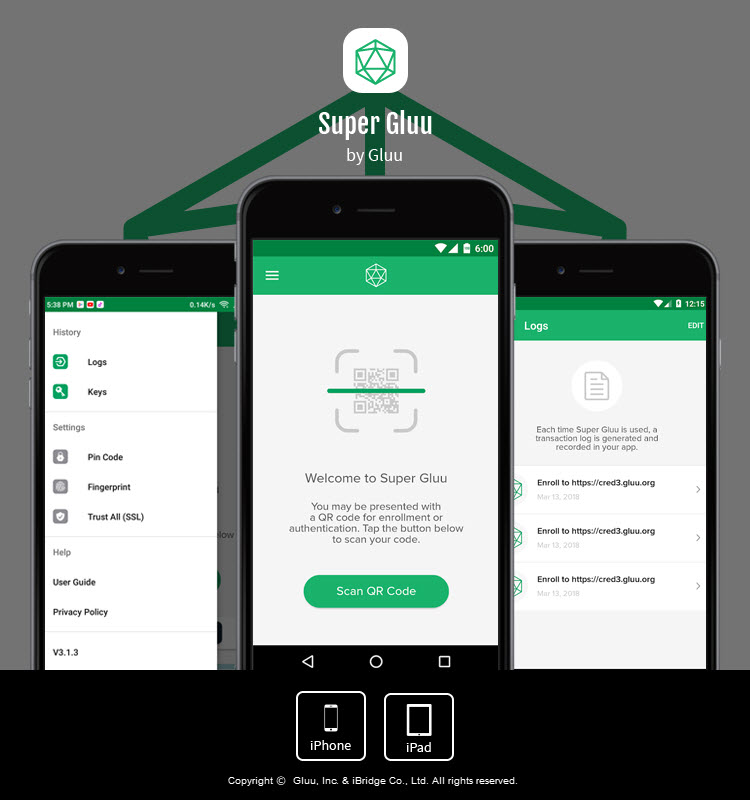

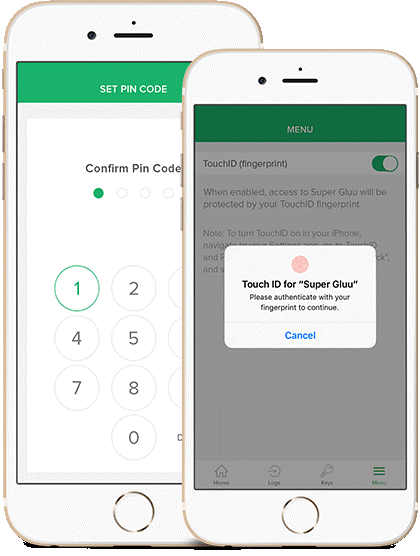

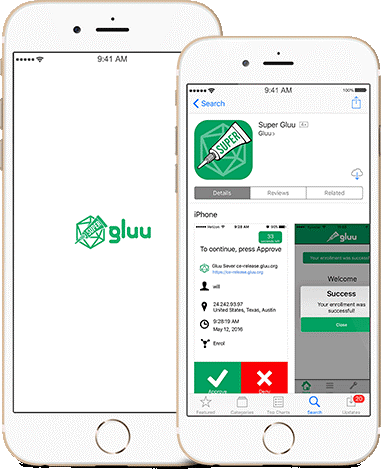

Super Gluuは、Gluuサーバーで動作する無料且つセキュアな2要素認証(2FA)モバイルアプリです。

Super Gluu認証は、Gluuサーバーによりすぐにサポートが開始されます。

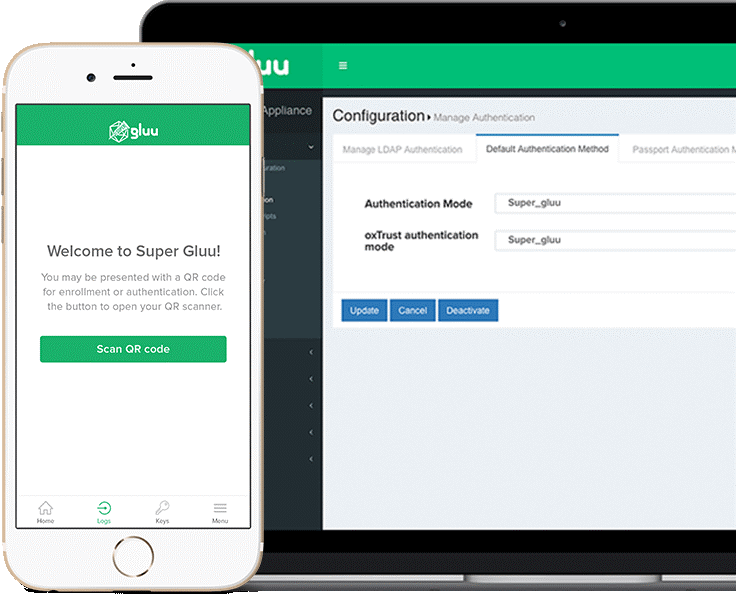

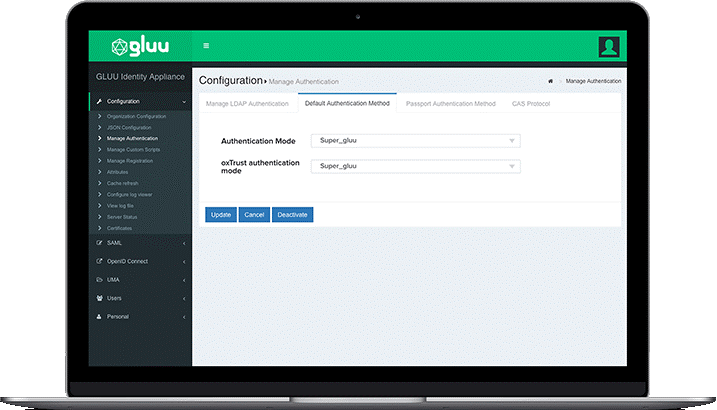

Gluuサーバの[Authentication Management]タブに移動し、デフォルトの認証メカニズムをSuper Gluuに変更します。

始めてのログインで、Super GluuアプリでスキャンできるQRコードが表示されます。

これで、お使いのデバイスとアカウントが結びつきます。 それ以降のログインでは、あなたのアカウントに対してログインが試みられた時にプッシュ通知を送り警告します。

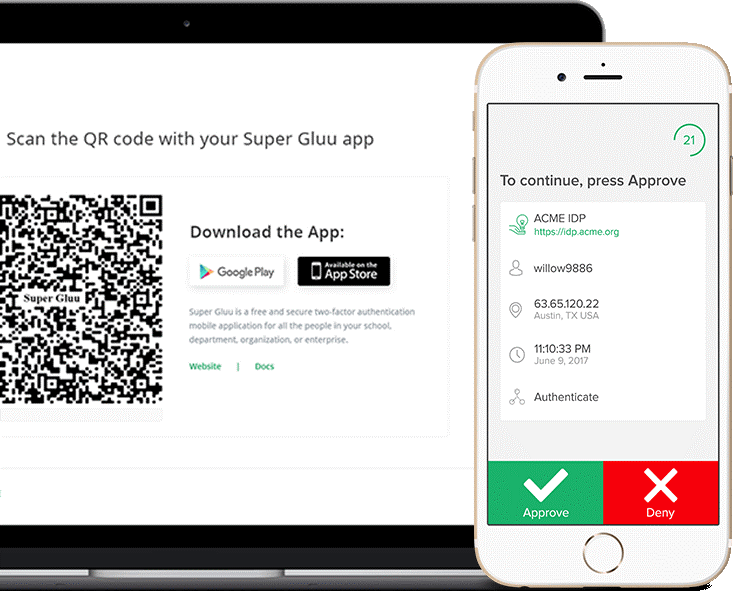

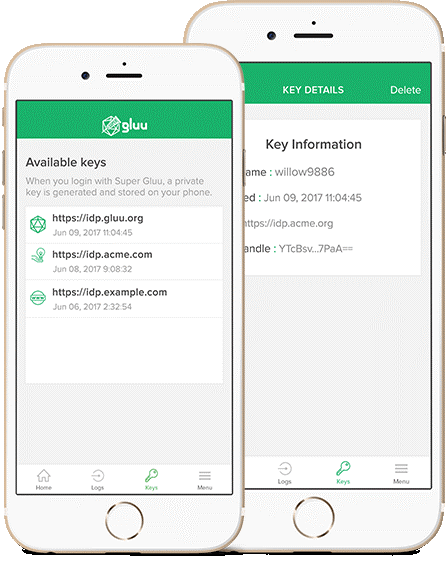

Super Gluuは、Gluuサーバー上のFIDO U2Fエンドポイントを使用して、公開鍵/秘密鍵の暗号化を実装します。

認証が行われると、デバイスにそれぞれ秘密鍵があることを確認するためのチャレンジレスポンスがあります。

Super Gluuアプリへのアクセスは、ピンまたは指紋で保護して、認証にセキュリティを追加することができます。

ピンまたは指紋を有効にすると、アプリケーションが開かれるたびに認証を求めるメッセージが表示されます。

デフォルトでは秘密鍵はSuper Gluuがインストールされているモバイルデバイスに保存されます。

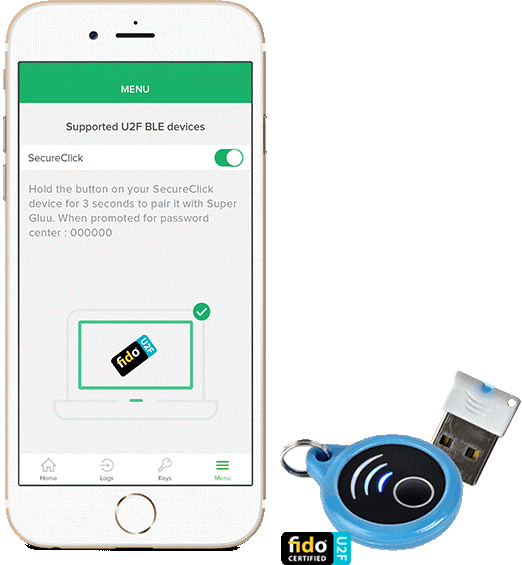

追加のセキュリティレイヤーを追加するには、U2F BLE対応デバイスをバインドして、秘密鍵を保存します。

有効にすると、認証に成功するにはSuper Gluuの承認とU2Fデバイスのタップが必要になります。

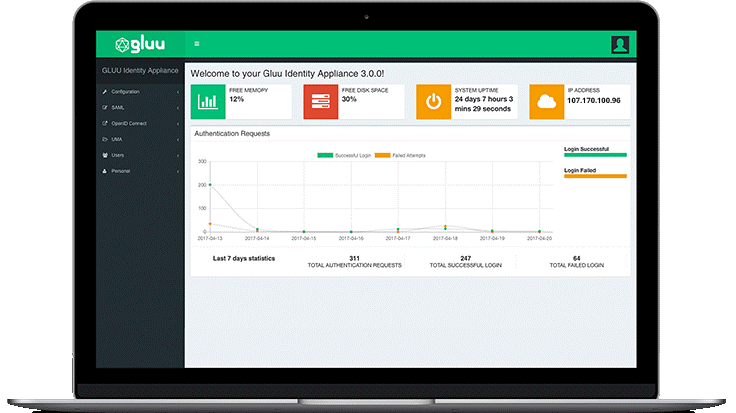

Gluuサーバーは、アプリケーションがユーザーをログインページに送り、ユーザーに関する情報を格納し、Super Gluu二要素認証サービスを有効にする中央認証サーバーです。

Webアプリとモバイルアプリのすべてのログインを処理するGluuサーバーがありますので、Super Gluuをデフォルトの認証メカニズムに更新することができます。

有効にすると、ログイン中のユーザーに二要素認証が提示されます。

ログインにGluuサーバーを利用するアプリケーションへログインシーケンスを開始します。QRコードが表示されたら、Super Gluuアプリでスキャンして、認証を承認します。

これであなたのデバイスが登録され、安全にログインできます。

Gluu OpenDJ LDAPレプリケーション

キャッシュ管理

モニタリング

中央ロギング

oxAuthとRedisの間のエンドツーエンドの安全なトンネリング

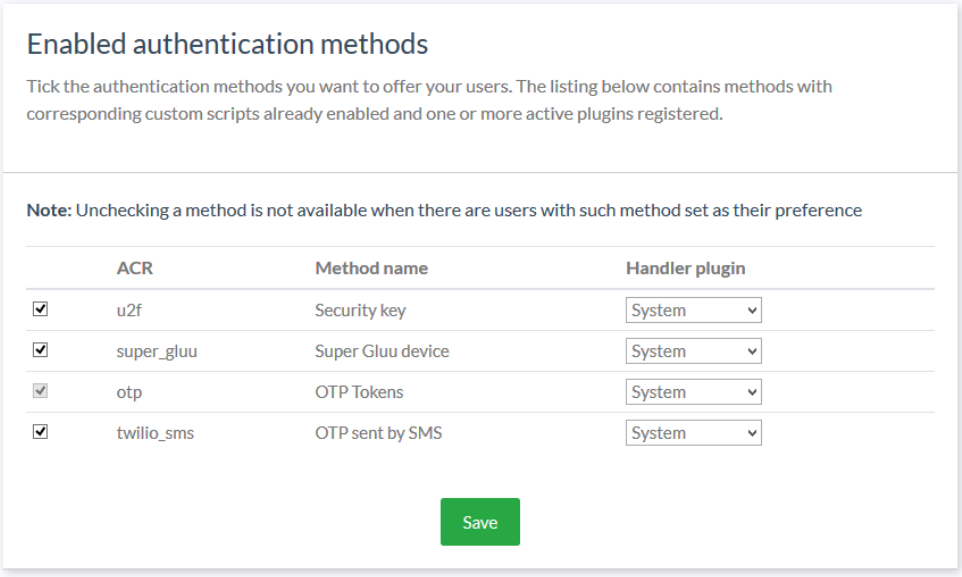

Casaの管理画面:認証方法を選択する

Gluu Casaは、以下の無料または低コストの認証メカニズムをサポートしています。

CasaはGluu Serverの認証および認可プラットフォームと緊密に連携しています。

| 同一ホスト | デフォルトでは、CasaはGluuサーバーと同じサーバー(ホスト)にインストールする必要があります。 |

|---|---|

| 認証スクリプト | Gluuは「傍受スクリプト」を利用してユーザー認証を実装します。 Casaで管理できる2FA認証情報(U2Fキー、OTPアプリなど)の種類ごとに、対応する認証スクリプトをGluuで有効にする必要があります。 |

| oxd | GluuのOAuth 2.0クライアントソフトウェアoxdを活用して、Gluuサーバーと統合します。 Casaは既存のoxdサーバーを活用することができます。また、Gluu Casaのインストール中にoxdの新しいインスタンスを展開することもできます。 |